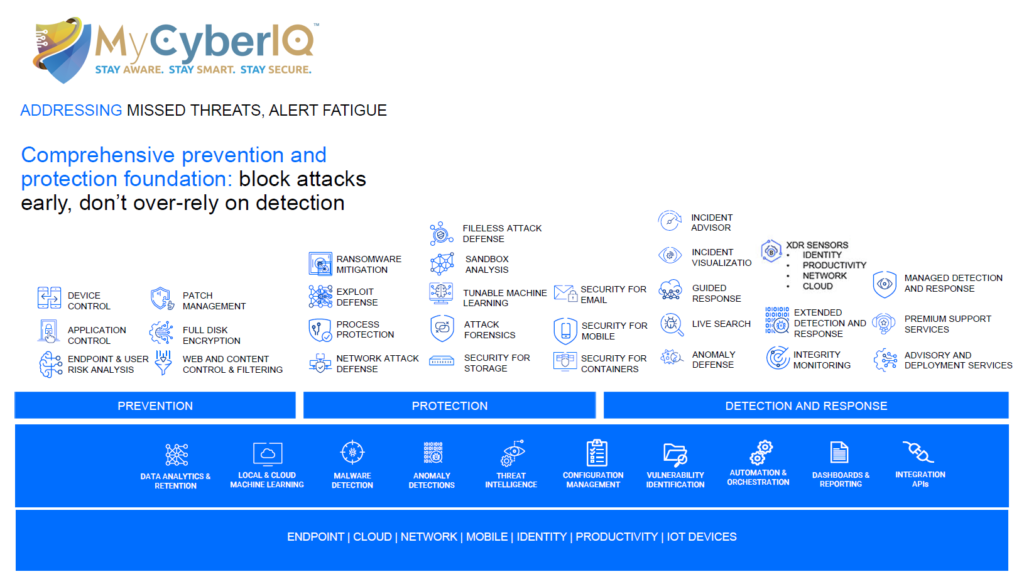

Renforcement et analyse des risques

- Évaluation des paramètres et des risques pour l’homme

Des analyses avancées d’évaluation des endpoints et des risques humains, des tableaux de bord et des rapports vous permettent de minimiser les risques potentiels de cybersécurité.

- Gestion des vulnérabilités

An ongoing process that proactively identifies and addresses security gaps to improve cyber resiliency, harden defenses and reduce the attack surface.